22:45 27.02.2017

У лютому місяці Microsoft випустила 1 патч. Що менше ніж у січні.

У лютневий “вівторку патчів” Microsoft випустила черговий пакет оновлень, до якого увійшов один бюлетень по безпеці. Що закриває уразливості в програмних продуктах компанії. Один патч закриває критичні уразливості.

Даний патч стосуються поточних операційних систем компанії Microsoft - Windows 8.1, 2012, 2012 R2, RT 8.1, 10 та 2016. Microsoft випустила патч для уразливостей в Adobe Flash Player, що постачається з Windows.

Опубліковано в Новини | Без Коментарів »

20:01 27.02.2017

В лютому, 09.02.2017, я виступив з доповіддю на круглому столі “Україна-НАТО: спільна невійськова співпраця у протидії гібридній війні”, де розповів про кібервійну Росії проти України.

Доповідь розмістив в форматах Flash і PDF:

Кібервійна проти України та захист від гібридних загроз (Flash)

Кібервійна проти України та захист від гібридних загроз (PDF)

Опубліковано в Статті | Без Коментарів »

17:28 27.02.2017

В даній добірці уразливості в веб додатках:

- HP Network Virtualization, Remote Execution of Code, Disclosure of Information (деталі)

- TORNADO Computer Trading CMS - SQL Injection Vulnerability (деталі)

- CSRF/XSS In Manage Engine Asset Explorer (деталі)

- Alienvault OSSIM/USM Multiple Vulnerabilities (деталі)

- EMC Network Configuration Manager (NCM) Report Advisor Session Fixation Vulnerability (деталі)

Опубліковано в Уразливості | Без Коментарів »

23:55 04.02.2017

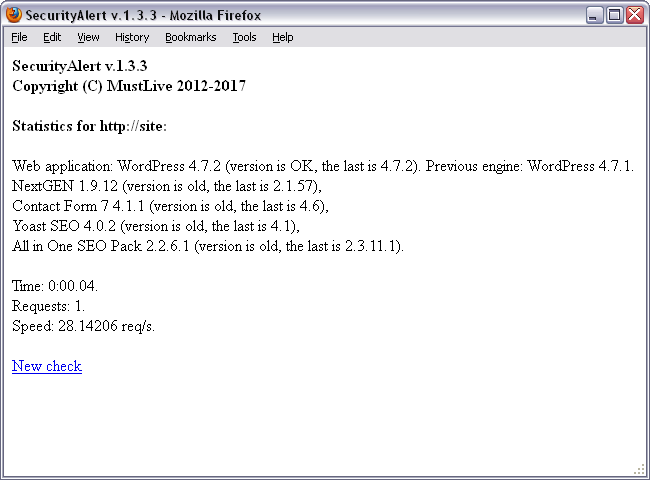

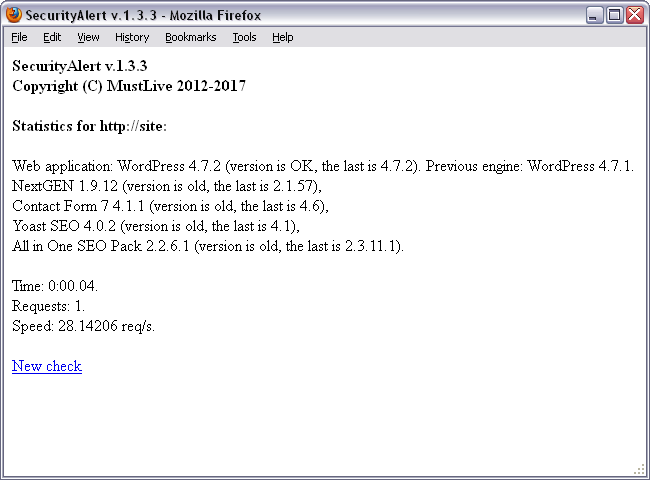

В січні, 23.01.2017, вийшла версія SecurityAlert 1.3.3. Моя система SecurityAlert - це система для інформування про інциденти з безпекою на веб сайтах.

В жовтні я випустив версію 1.3, в якій реалізував визначення попередніх версій движка на сайті, що буде дуже корисною функцією. В наступних версіях ще більше покращив систему. Можете подивитися на визначення версій веб додатків (WordPress, в т.ч. попередню версію, та плагіни) на тестовому сайті.

Опубліковано в Новини сайту, Програми | Без Коментарів »

22:45 04.02.2017

В період з 22.01.2014 по 22.08.2016 відбувся новий масовий взлом сайтів на сервері Freehost. П’ятий масовий взлом сайтів на сервері Freehost відбувся раніше.

Був взломаний сервер української компанії Freehost. Взлом складався з одного масового дефейсу та кількох невеликих дефейсів сайтів. Дефейси відбулися під час масового взлому сайтів на сервері Укртелекому.

Всього було взломано 52 сайти на сервері хостера Freehost (IP 178.20.153.56). Перелік сайтів можете подивитися на www.zone-h.org. Серед них український державні сайти: mh.justzp.gov.ua, ml.justzp.gov.ua, new.justzp.gov.ua, nm.justzp.gov.ua, old.justzp.gov.ua, or.justzp.gov.ua, pa.justzp.gov.ua, pg.justzp.gov.ua, pm.justzp.gov.ua, roz.justzp.gov.ua, tm.justzp.gov.ua, vas.justzp.gov.ua, vb.justzp.gov.ua, ves.justzp.gov.ua, vl.justzp.gov.ua, yk.justzp.gov.ua, zm.justzp.gov.ua, zr.justzp.gov.ua, justzp.gov.ua.

З зазначених 52 сайтів 19 сайтів були взломані хакером Kuroi’SH та інші сайти іншими хакерами.

Масовий дефейс хакером Kuroi’SH явно був зроблений через взлом одного сайту та атаку на інші сайти під одним акаунтом. У випадку інших дефейсів сайтів, всі вони явно були зроблені при взломах окремих сайтів.

Опубліковано в Новини, Дослідження | Без Коментарів »

19:31 04.02.2017

Виявлені уразливості безпеки в Apple Safari і Webkit.

Уразливі продукти: Apple Safari 8.0, Safari 9.1, Safari 10.0.

Пошкодження пам’яті, витік інформації про геолокацію.

- APPLE-SA-2016-10-24-3 Safari 10.0.1 (деталі)

Опубліковано в Новини, Помилки | Без Коментарів »

16:22 04.02.2017

02.05.2015

У січні, 29.01.2015, я виявив Brute Force та Cross-Site Request Forgery уразливості в D-Link DIR-100. Це router.

Раніше я писав про уразливості в пристроях даної компанії, зокрема в D-Link DCS-900 та D-Link DIR-300.

Детальна інформація про уразливості з’явиться пізніше. Спочатку повідомлю розробникам пристрою.

04.02.2017

Brute Force (WASC-11):

http://site/public/login.htm

В логін формі немає захисту від BF атак.

Cross-Site Request Forgery (WASC-09):

Відсутність захисту від Brute Force (такого як капча) також призводить до можливості проведення CSRF атаки, про що я писав в статті Атаки на незахищені логін форми. Це дозволяє проводити віддалений логін. Що стане в нагоді при проведенні атак на різні CSRF і XSS уразливості в панелі керування.

D-Link DIR-100 CSRF.html

Cross-Site Request Forgery (WASC-09):

Зміна паролю адміна:

http://site/Tools/tools_admin.xgi?SET/sys/account/superUserName=admin&SET/sys/account/superUserPassword=admin

Уразлива версія D-Link DIR-100, Firmware v1.01. Дана модель з іншими прошивками також повинна бути вразливою.

Опубліковано в Уразливості | Без Коментарів »

23:59 03.02.2017

Після попереднього дослідження похаканих сайтів, приведу нову інформацію про взломані сайти. З числа українських сайтів.

- http://conference.sops.gov.ua (хакером RxR) - 08.08.2016 - похаканий державний сайт, зараз сайт вже виправлений адмінами

- http://donmolod.gov.ua (хакерами з Fallaga Team) - 17.08.2016 - похаканий державний сайт, зараз сайт вже виправлений адмінами

- http://finpl.gov.ua (хакером RxR) - 23.08.2016 - похаканий державний сайт, зараз сайт вже виправлений адмінами

- http://looklike.com.ua (хакерами з Tunisian Electronic Resistance) - 18.07.2016, зараз сайт вже виправлений адмінами

- http://ukrniira.com.ua (хакером aDriv4) - 22.12.2016, зараз сайт вже виправлений адмінами

Опубліковано в Новини сайту, Дослідження | Без Коментарів »

22:41 03.02.2017

У січні, 11.01.2017, вийшла нова версія WordPress 4.7.1.

WordPress 4.7.1 це багфікс та секюріті випуск нової 4.7 серії. В якому розробники виправили 62 баги і 8 уразливостей (з них одна в зовнішній бібліотеці). Це RCE уразливість в бібліотеці PHPMailer, що постачається з веб додатком - сам WP не вразливий, але розробники оновили версію бібліотеки для надійності. А також Information Leakage, 2 XSS, 2 CSRF, небезпечні налаштування роботи з поштою (ця особливість відома з перших версій WP) та слабка криптографія для multisite activation key.

Також в цей день вийшли WordPress 4.0.14, 4.1.14, 4.2.11, 4.3.6, 4.4.6, 4.5.5 і 4.6.2. Вказані версії це секюріті випуски 4.0, 4.1, 4.2, 4.3, 4.4, 4.5 і 4.6 серії, в яких виправлені дані уразливості.

Опубліковано в Новини сайту, Програми | Без Коментарів »

20:19 03.02.2017

В даній добірці експлоіти в веб додатках:

- Symantec Endpoint Protection Manager 12.1 - Multiple Vulnerabilities (деталі)

- Ubiquiti Administration Portal - Remote Command Execution (via Cross-Site Request Forgery) (деталі)

- OpenFire 3.10.2 < 4.0.1 - Multiple Vulnerabilities (деталі)

- OpenSSHd 7.2p2 - Username Enumeration (PoC) (деталі)

- Axis Communications MPQT/PACS 5.20.x - Server-Side Include (SSI) Daemon Remote Format String (деталі)

Опубліковано в Експлоіти | Без Коментарів »