Інфікованість Уанета за останні роки

23:51 27.11.2021Після минулорічного звіту про інфікованість Уанета, наведу нову порівняльну статистику інфікованості Уанета за останні роки.

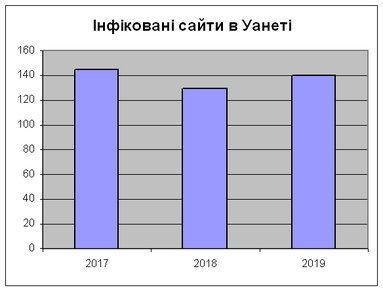

Статистика буде за 2018 - 2020 роки. Статистичні дані базуються на моїх дослідженнях хакерської активності в Уанеті в 2018, 2019 і 2020 роках.

За весь 2018 рік в Уанеті було інфіковано 130 веб сайтів.

За весь 2019 рік в Уанеті було інфіковано 140 веб сайтів.

За весь 2020 рік в Уанеті було інфіковано 150 веб сайтів.

Велика кількість заражених сайтів свідчить про зростання кримінальних взломів сайтів (коли на взломаних сайтах розміщуються віруси).

Динаміка зараження сайтів в Уанеті.

В 2018 році активність зменшилась на 10% порівняно з 2017 роком (спад в 1,11 рази). В порівнянні з 2008 роком активність зросла на 3150% (в 32,5 разів).

В 2019 році активність зросла на 8% порівняно з 2018 роком (зростання в 1,08 рази). В порівнянні з 2008 роком активність зросла на 3400% (в 35 рази).

В 2020 році активність зросла на 7% порівняно з 2019 роком (зростання в 1,07 рази). В порівнянні з 2008 роком активність зросла на 3650% (в 37,5 рази).

Як видно зі статистики, кількість інфікованих сайтів в Уанеті в останні роки стабільно велика. Хоча через зменшення моїх досліджень мало місце загальне зменшення динаміки в минулий рік.